Homomorphe Verschlüsselung

Einleitung / Abstract

Die Erfindung dient der Gewährleistung der Datensicherheit bei der Delegation von Rechenleistung indem ein Computersystem aus verschlüsselten Schaltkreisen bestehend simuliert wird. Somit sind z. B. Daten und Programme zeitlich lückenlos verschlüsselt.Hintergrund

In den heute verfügbaren Ausprägungen des Rechnens auf entfernten Systemen werden die Wegstrecken während der Datenübertragung über ein Netzwerk, wie das Internet durch kryptografische Mechanismen geschützt. Auch sind die Datenbestände sowie die in Programmen enthaltenen Algorithmen regelmäßig verschlüsselt auf den Speichersystemen entfernter Ressourcen abgelegt. In darauf aufsetzenden Delegationsszenarien ist es jedoch bisher so, dass zur Verarbeitung der Programme und Daten auf dem entfernten System der geheime Schlüssel, mit dem die schutzwürdigen Informationen verschlüsselt sind, dem Delegaten zugänglich gemacht werden. Dieser muss zur Einleitung des Verarbeitungsschrittes sämtliche benötigen Informationen entschlüsseln, sodass diese zumindest während der Bearbeitung offengelegt sind. In vielen Situationen ist dies in verteilten Infrastrukturen nicht erwünscht.

Lösung

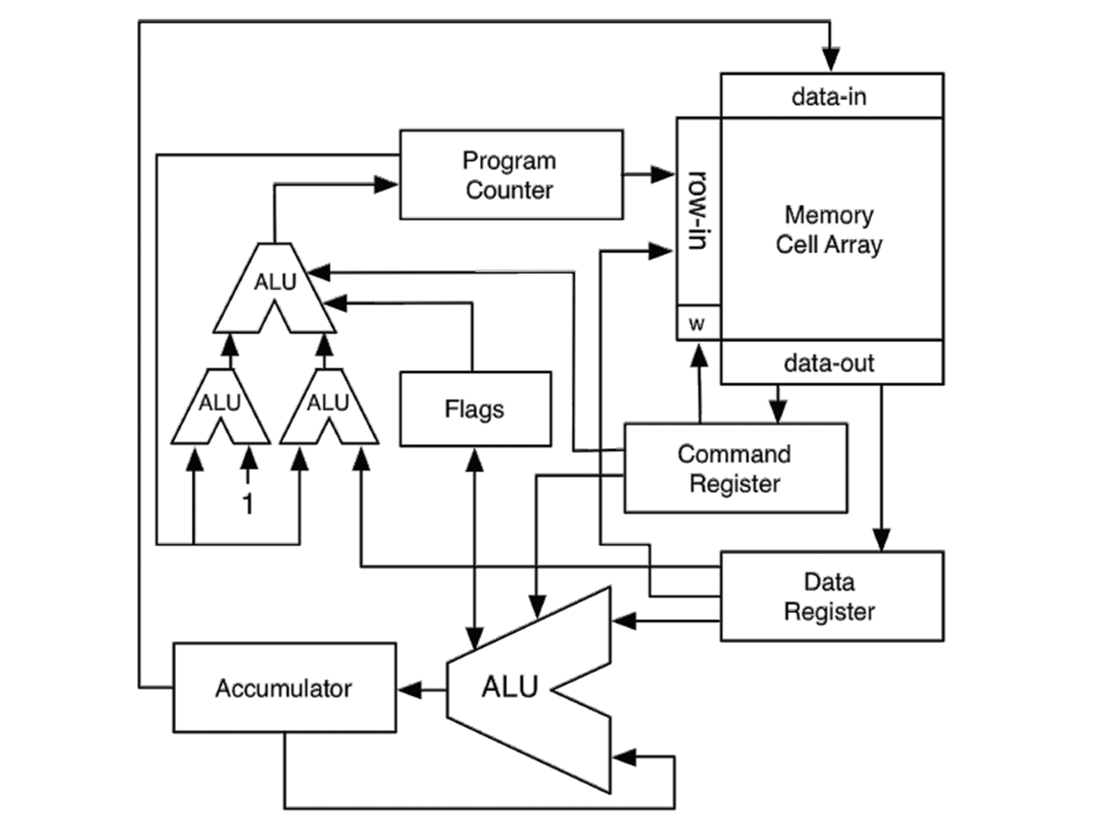

Die vollständig verschlüsselte Programmausführung wird dadurch erreicht, dass die Softwareimplementierungen eines RISC-Prozessors und der zugehörigen Speicherschaltkreise arithmetisiert werden. Dadurch entsteht eine State-Maschine, die ausschließlich auf arithmetischen Additionen und Multiplikationen basiert und somit statt auf Bitwerten auf probabilistisch verschlüsselbaren, natürlichen Zahlen operiert. Die ganzzahligen Repräsentationen eines bitweise homomorph verschlüsselten Maschinenprogramms werden zusammen mit den verschlüsselten Daten in den dafür vorgesehenen Speicherbereich der Prozessorsimulation übertragen und an die entfernte Ressource übergeben. Diese taktet die CPU durch zyklische Ausführung der arithmetischen Schaltkreisdefinitionen und führt implizit das enthaltene Programm in verschlüsselter Form aus. Dadurch, dass bei jedem Takt der gesamte CPU-Schaltkreis durchsimuliert wird, kann weder auf die ausgeführten Maschinenbefehle, noch auf die verarbeiteten Daten geschlossen werden.Vorteile

Sie können dieses Fenster schließen. Ihre Suchergebnisse finden Sie in dem vorherigen Fenster